-

Deutsch

-

English

-

Español

-

Français

-

Bahasa Indonesia

-

Português

-

Русский

-

Українська

-

简体中文

Shadowsocks to darmowe narzędzie dla osób chcących ominąć blokady w prosty, ale mniej popularny sposób. Jest to protokół sieciowy z szyfrowaniem danych. Pomaga również chronić ruch sieciowy oraz dane osobowe. Bazuje na technologii SOCKS5, a jego kod źródłowy jest dostępny na GitHub.

Projekt rozpoczął się w 2012 roku. Chiński deweloper Clowwindy opublikował pierwsze wersje Shadowsocks na GitHub. Protokół pomógł obejść ograniczenia "Wielkiego Firewalla" Chin. Projekt zyskał światową popularność po usunięciu go z GitHub, co zwróciło uwagę mediów. Dziennikarze zasugerowali powiązanie usunięcia z atakiem na GitHub, który miał miejsce kilka dni później.

Clowwindy przerwał rozwój projektu w 2015 roku na żądanie chińskich władz. Od tego czasu społeczność Shadowsocks kontynuuje rozwój projektu.

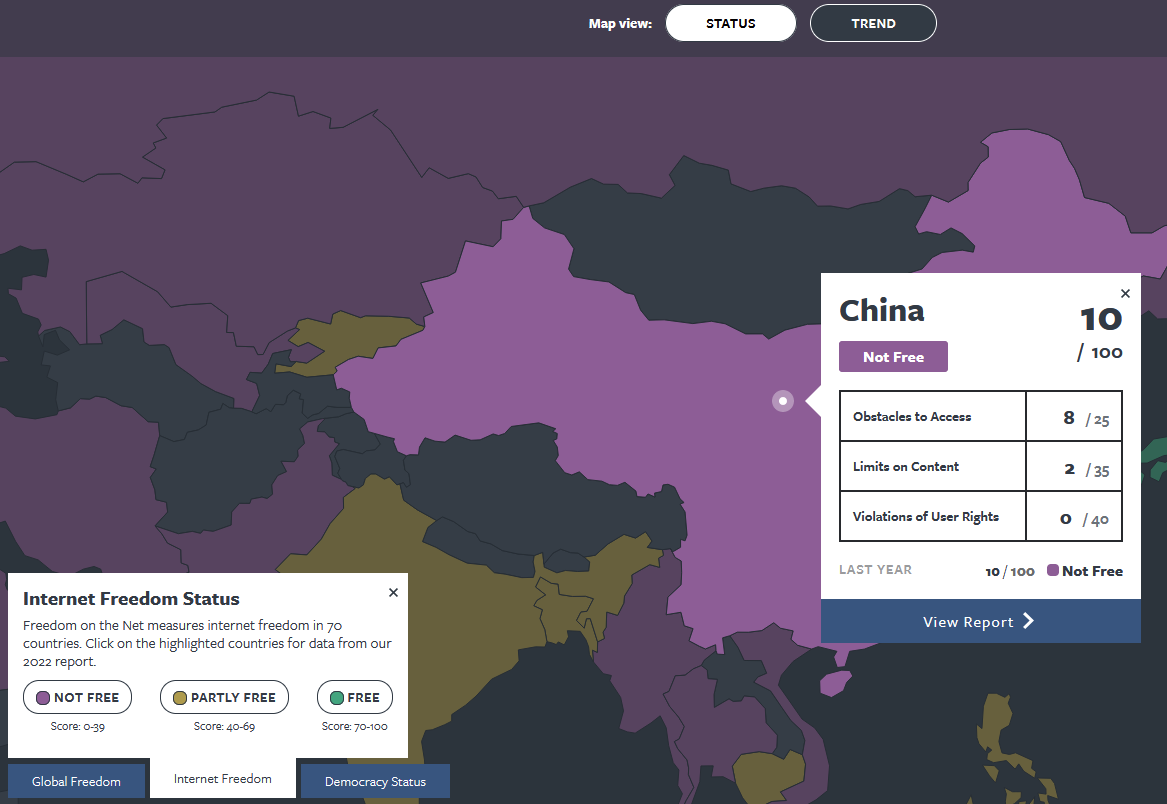

Mapa ze strony Freedom House pokazuje, w których krajach Shadowsocks będzie zdecydowanie przydatny.

Shadowsocks jest potrzebny do podobnych zadań jak VPN:

W standardowym połączeniu sieciowym użytkownik łączy się z internetem bezpośrednio przez swojego dostawcę. Na przykład, jeśli chce odwiedzić konkretną stronę, najpierw łączy się z routerem dostawcy, a potem z samą stroną. Jeśli państwo chce zablokować tę stronę, prosi dostawcę o zablokowanie dostępu do jej adresu IP.

Aby obejść to ograniczenie, stosuje się proxy. W takim przypadku pomiędzy dostawcą a stroną tworzy się "pośrednik" — serwer proxy. Połączenie nadal przechodzi przez dostawcę, ale on wie tylko, że żądanie trafia do proxy. W związku z tym połączenie ze stroną nie jest ograniczone, a ruch wraca do urządzenia użytkownika. Jednak pojawia się kilka problemów, np.:

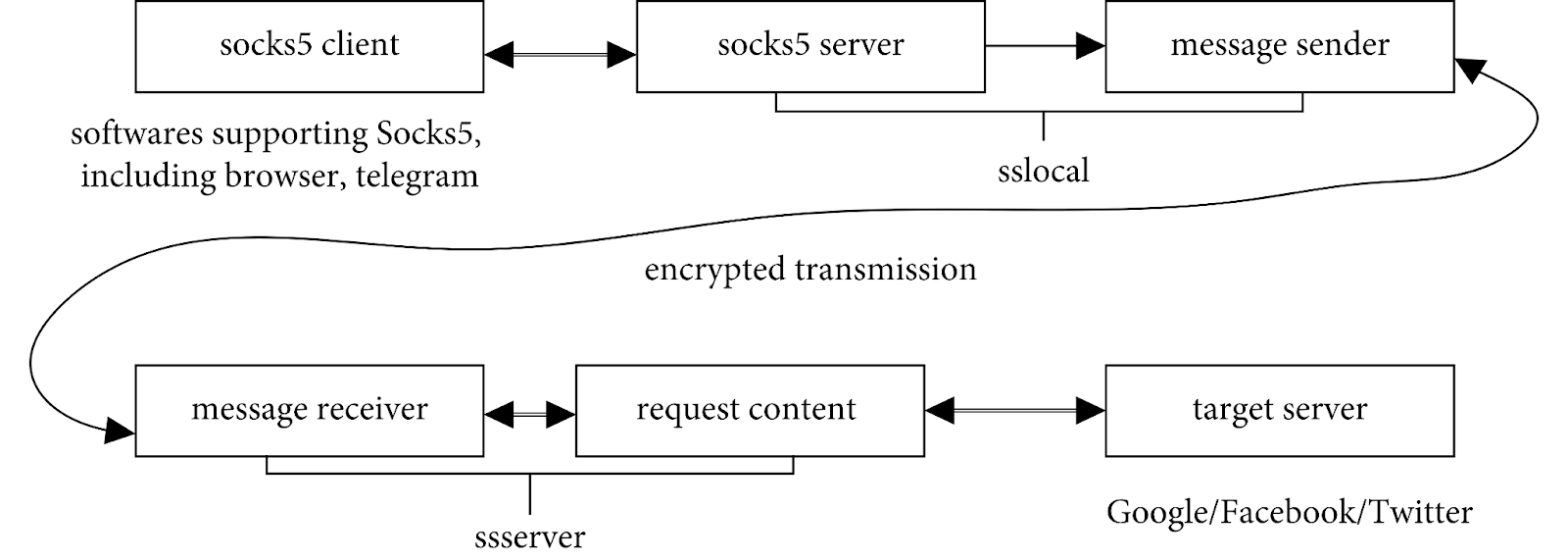

Shadowsocks rozwiązuje te problemy. Szyfruje ładunki TCP/UDP przez tunel podobny do SOCKS5. Aby naprawdę naśladować nagłówki HTTPS lub HTTP, potrzebny jest dodatkowy plugin do zaciemniania (np. simple-obfs, cloak). Szyfruje dane i przedstawia je jako zwykły ruch HTML. Protokół bazuje na SOCKS5, o którym pisaliśmy w naszym blogu. Pomaga chronić połączenie za pomocą algorytmu AEAD.

AEAD używa tej samej zasady co tunelowanie SSH, ale w przypadku AEAD zaszyfrowane dane zawierają także informacje o nadawcy i odbiorcy. To utrudnia życie hakerom. Nawet jeśli przechwycą wiadomość, nie mogą manipulować transmisją danych.

Shadowsocks jest bezpieczny do podstawowego obejścia cenzury i zazwyczaj szybszy/lżejszy niż VPN. Nie zastępuje jednak w pełni audytowanego VPN, jeśli potrzebujesz gwarantowanej anonimowości, odporności na DPI czy bezpieczeństwa na poziomie korporacyjnym. AEAD (Authenticated Encryption with Associated Data) jak AES-GCM i ChaCha20-Poly1305 są standardami branżowymi i ogólnie uważane za bardzo bezpieczne. Choć na Stack Exchange toczy się dyskusja, czy AEAD jest mniej bezpieczny, to i tak wystarcza do niezawodnego połączenia i ochrony danych.

Shadowsocks używa Authenticated Encryption with Associated Data (AEAD) jako podstawowej metody szyfrowania, zapewniającej poufność, integralność i autentyczność w jednej operacji. Najczęściej wspierane szyfry AEAD to:

Zasada działania Shadowsocks: dla programów SS jest on zorganizowany jak zwykły SOCKS5, ale z adresem IP 127.0.0.1. Ten adres to Localhost, a połączenie jest lokalne. Oznacza to, że dowolny program, np. przeglądarka, łączy się z tym samym urządzeniem, na którym działa. Następnie nawiązywane jest połączenie między lokalnym komponentem Shadowsocks a serwerem, a ruch jest już zaszyfrowany.

Więcej szczegółów można znaleźć w filmie o omijaniu Wielkiego Firewalla Chin.

Można też podłączyć inne aplikacje do Shadowsocks, a proxy będzie działać tylko dla wybranych aplikacji. Jeśli któraś ich nie obsługuje, można użyć np. Proxifiera.

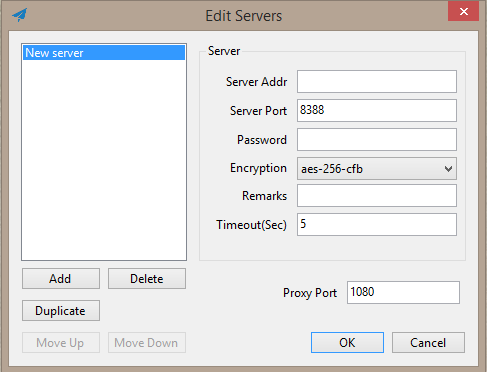

Aby zainstalować i skonfigurować Shadowsocks, trzeba mieć pewną wiedzę o połączeniach. Co jest potrzebne na start:

Następnie wystarczy zainstalować i uruchomić klienta, a potem skonfigurować połączenie z serwerem: dodać adres IP serwera, port, hasło i metodę szyfrowania.

Shadowsocks oferuje trzy tryby połączenia.

Shadowsocks może symulować połączenie HTTPS do zdalnego serwera. Jest to potrzebne do maskowania ruchu. Wtedy dostawca nie zrozumie, co użytkownik ogląda i jakie blokady omija. Ten trik jest możliwy po zainstalowaniu na serwerze pluginu do zaciemniania simple-obfs.

Obfuscation to maskowanie i zaciemnianie ruchu. Dzięki temu można go chronić przed wykryciem: dostawca nie będzie wiedział, że używasz Shadowsocks. Zwykle osiąga się to poprzez szyfrowanie kodu, zamianę nazw zmiennych na bezsensowne, dodanie niepotrzebnego kodu lub stosowanie rozwiązań takich jak Cloak, Stunnel, OpenVPN Scramble i innych.

Chińczycy potrafią śledzić działanie Shadowsocks poprzez pasywną analizę ruchu i aktywne "probowanie", a następnie blokują połączenia mimo zaciemniania. Najpierw firewall szuka potencjalnych połączeń Shadowsocks; w drugim etapie łączy się z serwerami z własnych adresów IP, udając klienta Shadowsocks i obserwuje odpowiedzi serwera.

Szczegóły i mechanizmy rozwiązania problemu można przeczytać na GitHub, ale i tak Shadowsocks działa lepiej niż VPN.

1) Selektywne maskowanie ruchu. Można określić, który ruch wysłać przez dostawcę, a który przez Shadowsocks. Pomaga to omijać blokady i jednocześnie zachować dostęp do niektórych usług.

Przykład: jednoczesne korzystanie z serwisów takich jak Instagram i usług państwowych online. Instagram może być niedostępny w twoim kraju, a usługi państwowe działają tylko z lokalnych adresów IP. VPN pozwala na korzystanie z Instagrama, ale blokuje usługi lokalne. Niektóre VPN obsługują split tunneling. Shadowsocks rozwiązuje ten problem: możesz maskować ruch Instagrama i korzystać równocześnie z innych usług.

2) Ochrona przed DPI. DPI to technologia inspekcji pakietów do monitorowania aplikacji. Shadowsocks jest trudny do wykrycia i zablokowania, bo imituje zwykłe połączenie HTTPS. Jednak jest podatny na aktywne testy i wykrywanie wzorców. W przeciwieństwie do bardziej zaawansowanych transportów pluggable (np. Obfs4), może być i był wykrywany oraz blokowany przez zaawansowane firewalle.

3) Niezawodność. Shadowsocks nie znika nawet przy zerwaniu połączenia, jeśli konfiguracja jest tylko przez niego. Przy utracie połączenia z serwerem VPN ruch przechodzi bezpośrednio, a dostawca widzi wszystkie dane. KillSwitch częściowo rozwiązuje ten problem: przycisk awaryjny odcina internet, gdy zniknie połączenie z VPN. Czasem jednak nie działa lub brak takiej funkcji.

4) Dobre pasmo. Przy odpowiedniej konfiguracji Shadowsocks działa szybciej niż inne metody szyfrowania, takie jak tunelowanie SSH czy VPN. Utrata prędkości to około 3–5%.

5) Uniwersalność. Dostępne są programy-klienci na wszystkie systemy operacyjne – Windows, MacOS, Linux (różne dystrybucje), Android i iOS.

6) Zmniejszone obciążenie przy szyfrowaniu. Z punktu widzenia klienta oszczędza baterię (ważne dla urządzeń mobilnych), a z punktu widzenia serwera – zasoby VPS/VDS dla Shadowsocks.

7) Oszczędność kosztów. Najtańszy serwer VPS nadaje się do Shadowsocks. Idealnie, jeśli hosting zapewnia nieograniczony transfer. Jest to dużo tańsze niż płatne usługi VPN. Można też korzystać z cudzych proxy, ale oferty typu WannaFlix, 12VPN są znacznie droższe niż własny serwer, około 10 USD miesięcznie.

Dla porównania: VPS z 5 GB pamięci, 0,5 GB RAM i nieograniczonym transferem kosztuje 0,87 USD. To wystarcza dla Shadowsocks. Najtańsze usługi VPN kosztują około 2 USD miesięcznie, czyli dwa razy drożej, a abonament trzeba opłacić z góry na 2–3 lata. Darmowe VPN nie są brane pod uwagę – ograniczają dane, prędkość i transfer.

1) Złożoność użytkowania. Trzeba rozumieć działanie komputerów i połączeń, choć konfiguracja mieści się w kilku linijkach. VPN jest znacznie łatwiejszy.

2) Ryzyko spadku prędkości. W zależności od użytych obfuscatorów, Shadowsocks może znacznie zmniejszyć prędkość internetu.

3) Ograniczona użyteczność. Shadowsocks można próbować używać do zmiany regionu Netflix, ale ta metoda nie działa długo, bo serwis monitoruje różne sposoby omijania. Nie jest też dobrym rozwiązaniem dla torrentów: jeśli wynajmujesz serwer, łatwo można znaleźć twoje dane i oskarżyć o naruszenie praw autorskich.

4) Ograniczona dostępność. Mimo popularności, trudno jest kupić lub połączyć się z niezawodnymi serwerami VPS w niektórych regionach.

5) Brak oficjalnego audytu. Wielu specjalistów sprawdziło kod źródłowy Shadowsocks, ale nie przeszedł on oficjalnego audytu jak np. OpenVPN. Audyt mogłaby przeprowadzić OSTIF (Open Source Technology Improvement Fund), która powstała, by poprawiać bezpieczeństwo podobnych projektów. Kod Shadowsocks jest dość prosty, co stwarza ryzyko dystrybucji fałszywego oprogramowania.

WireGuard to nowoczesne narzędzie VPN, które pomaga zabezpieczyć twoje połączenie internetowe. Można to sobie wyobrazić jako prywatny tunel między twoim urządzeniem (laptopem lub telefonem) a internetem. Wszystko, co wysyłasz lub odbierasz, przechodzi przez ten tunel, więc hakerzy lub podsłuchiwacze w publicznym Wi-Fi nie widzą, co robisz. WireGuard jest zaprojektowany tak, by być:

WireGuard możesz używać w publicznym Wi-Fi, gdy chcesz wyglądać na użytkownika z innego kraju lub po prostu chronić swoją prywatność online.

Shadowsocks jest idealny, jeśli potrzebujesz szybkiego rozwiązania per aplikacja do obejścia cenzury (np. odblokowanie strony lub usługi streamingowej) bez zmiany ustawień VPN w systemie. WireGuard jest lepszy do ochrony całego urządzenia, bezpiecznych tuneli site-to-site lub gdy potrzebujesz solidnego, audytowanego VPN z minimalnym opóźnieniem i silnymi gwarancjami kryptograficznymi dla całej sieci.

Funkcja | Shadowsocks | WireGuard |

|---|---|---|

Typ | Szyfrowany proxy w stylu SOCKS5 | Tunel VPN warstwy 3 |

Główne zastosowanie | Ominięcie cenzury i proxy per aplikacja | VPN site-to-site lub na całe urządzenie |

Warstwa protokołu | Warstwa aplikacji | Warstwa sieci (IP) |

Szyfrowanie | Algorytmy AEAD (np. ChaCha20-Poly1305, AES-GCM) | Noise Protocol Framework (ChaCha20-Poly1305, Curve25519, BLAKE2s) |

Uwierzytelnianie | Współdzielony sekret; bez wbudowanej wymiany kluczy | Kryptografia klucza publicznego z wbudowaną wymianą kluczy |

Wydajność | Lekki, działający w przestrzeni użytkownika; niewielkie obciążenie | Bardzo szybki, implementacja jądra lub zoptymalizowana |

Odporność na wykrycie | Może być rozpoznany przez DPI, chyba że jest zaciemniony | Statyczny port UDP/protokół; trudniejszy do wykrycia niż typowy VPN |

Instalacja i wdrożenie | Proste: instalacja klienta, wskazanie serwera proxy | Wymaga modułu jądra lub obsługiwanego klienta, uprawnień root i konfiguracji routingu |

Zasięg routingu | Per aplikacja (przeglądarka, konkretna aplikacja) | Cały stos sieciowy (cały ruch) |

OpenVPN to popularna i zaufana technologia VPN (Wirtualnej Sieci Prywatnej), która tworzy bezpieczne, zaszyfrowane połączenie (często zwane "tunelem") między Twoim urządzeniem a inną siecią przez internet. Tunel chroni Twoje dane przed podsłuchem, umożliwia prywatne przeglądanie i może sprawić, że będziesz widoczny jako użytkownik z innej lokalizacji. OpenVPN to otwartoźródłowy protokół VPN i oprogramowanie implementujące bezpieczne połączenia punkt-punkt lub site-to-site z użyciem SSL/TLS do wymiany kluczy.

Ludzie używają OpenVPN, aby:

Szyfrowanie OpenVPN: Obsługuje silne algorytmy kryptograficzne, takie jak AES, dla poufności danych.

Uwierzytelnianie OpenVPN: Używa certyfikatów X.509 do wzajemnej autoryzacji oraz opcjonalnie nazwy użytkownika/hasła i kluczy pre-shared.

Protokoły transportowe OpenVPN: Działa na UDP lub TCP, co zapewnia elastyczność w różnych środowiskach sieciowych i umożliwia przechodzenie przez firewalle.

Tunneling OpenVPN: Działa na warstwie sieciowej (Layer 3), tworząc wirtualny interfejs sieciowy (TUN) lub łącząc ramki Ethernet (TAP).

Shadowsocks jest świetny do lekkiego, dedykowanego aplikacji obejścia cenzury z minimalnym opóźnieniem, szczególnie w restrykcyjnych środowiskach. OpenVPN to solidne, dobrze audytowane rozwiązanie VPN do tunelowania całego urządzenia lub sieci, oferujące silniejsze zabezpieczenia i szersze zastosowania, ale z większą złożonością konfiguracji i wyższym zużyciem zasobów.

Funkcja | Shadowsocks | OpenVPN |

|---|---|---|

Typ | Szyfrowany proxy SOCKS5 | Pełnoprawny protokół VPN |

Główne zastosowanie | Omijanie cenzury, lekki proxy | Bezpieczny dostęp zdalny, VPN site-to-site |

Warstwa protokołu | Proxy na warstwie aplikacji | Tunel VPN na warstwie sieci (Layer 3) |

Szyfrowanie | AEAD (ChaCha20-Poly1305, AES-GCM) | SSL/TLS z konfigurowalnymi szyframi (AES, ChaCha) |

Uwierzytelnianie | Pre-shared key | Certyfikaty, nazwa użytkownika/hasło lub pre-shared key |

Obfuscation ruchu | Domyślnie ograniczone; można używać pluginów do zaciemniania | Można używać zaciemniania SSL oraz pluginów jak Obfsproxy |

Odporność na wykrycie | Umiarkowana; podatna na inspekcję pakietów, jeśli nie jest zaciemniona | Silniejsza od razu po instalacji; trudniejsza do zablokowania i wykrycia |

Wydajność | Lekka, niskie opóźnienia | Większe obciążenie, ale stabilna i bezpieczna |

Łatwość konfiguracji | Prosta konfiguracja dla klientów proxy | Bardziej skomplikowana; wymaga zarządzania certyfikatami i konfiguracji routingu |

Zasięg routingu | Proxy per aplikacja | Cały ruch na urządzeniu lub w sieci |

Obecnie Shadowsocks posiada społeczność i własną stronę. Dzięki temu entuzjaści mogą tworzyć własne rozwiązania na jego bazie. Na przykład po zamknięciu Shadowsocks w 2015 roku inny deweloper, breakwa11, stwierdził, że SS jest łatwo wykrywalny. Stworzył ShadowsocksR bazujący na Shadowsocks z obsługą zaciemniania ruchu. Tak więc ShadowsocksR to gałąź oryginalnego protokołu, napisana w Pythonie, z zaciemnianiem ruchu i odpornością na wykrywanie.

Jednak częściej zaleca się korzystanie z aktualnej wersji Shadowsocks-Rust opartej na Rust.

Kluczowe punkty dotyczące ShadowsocksR:

Podsumowując, ShadowsocksR został opracowany, aby utrudnić wykrywanie i blokowanie ruchu Shadowsocks, ale jest mniej używany i oficjalnie wspierany niż oryginalny Shadowsocks.

Shadowsocks działa na protokole SOCKS5. Mówiąc prosto, to jak twoja ulubiona aplikacja działająca na iOS. Shadowsocks dodaje więcej bezpieczeństwa do SOCKS5.

Oto różnice między Shadowsocks a SOCKS5:

Aspekt | Proxy SOCKS5 | Shadowsocks |

|---|---|---|

Definicja | Ogólny protokół proxy, który kieruje pakiety sieciowe między klientem a serwerem na poziomie TCP. | Zaszyfrowany protokół proxy oparty na SOCKS5, dodający silne szyfrowanie i zaciemnianie. |

Szyfrowanie | Brak domyślnie; zwykłe przekazywanie TCP | Używa szyfrowania AEAD (np. ChaCha20-Poly1305), zabezpieczając dane w trakcie przesyłu. |

Cel | Prosty proxy do omijania blokad IP lub kierowania ruchu | Stworzony do omijania cenzury z uwzględnieniem prywatności i bezpieczeństwa. |

Ryzyko wykrycia | Wysokie — ruch niezaszyfrowany i łatwy do wykrycia | Niskie — szyfruje ruch i może unikać inspekcji pakietów (DPI) za pomocą pluginów zaciemniających. |

Trudność konfiguracji | Proste; wspierane przez wiele klientów | Wymaga specjalnych klientów Shadowsocks lub kompatybilnego oprogramowania. |

Zastosowanie | Podstawowe proxy, dostęp do zablokowanych IP | Bezpieczne omijanie cenzury internetowej i ochrona prywatności danych. |

UDP over TCP odnosi się do tunelowania ruchu UDP (który jest bezpołączeniowy i używany np. w grach, VoIP, DNS) wewnątrz połączeń TCP (które są połączeniowe i niezawodne). Robią to czasem VPN lub proxy, które obsługują tylko TCP, by przesyłać pakiety UDP. Powoduje to opóźnienia, jitter i spadek wydajności, ponieważ retransmisja i uporządkowanie TCP nie pasują do niskolatencyjnej natury UDP. Czasem jednak pomaga, bo niektóre sieci lub firewalle blokują UDP lub pozwalają tylko TCP.

Funkcja | UDP over TCP | Shadowsocks |

|---|---|---|

Typ ruchu | Pakiety UDP kapsułkowane w strumieniach TCP | Natychmiastowe wsparcie dla ruchu TCP i UDP |

Wydajność | Może powodować opóźnienia, opóźnienia pakietów i jitter z powodu retransmisji TCP | Optymalizowane pod kątem niskich opóźnień z natywnym wsparciem UDP |

Zastosowanie | Używane, gdy UDP jest blokowane lub nieobsługiwane | Stworzone do omijania cenzury i bezpiecznego proxy |

Odporność na wykrycie | Zależne od tunelu TCP; zazwyczaj wykrywalne | Zaszyfrowane i zaciemnione, trudniejsze do wykrycia |

Złożoność protokołu | Prosta metoda tunelowania | Pełny protokół proxy z szyfrowaniem i handshake |

VPN i Shadowsocks to różne narzędzia. Pierwszy to wirtualna sieć prywatna, o której pisaliśmy na blogu, drugi to protokół proxy. Technicznie oba:

Jednak Shadowsocks zakłada prostsze szyfrowanie i nie pozwala na anonimowość w internecie. Projekt powstał pierwotnie nie tyle dla bezpieczeństwa, co dla obejścia chińskiego firewalla. Problem ten częściowo rozwiązuje ShadowsocksR, o którym piszemy na końcu artykułu. VPN zwykle używa złożonego algorytmu AES-256.

Usługi VPN często mają wiele dodatkowych funkcji, np. KillSwitch. VPN to „tunel”, więc jeśli przestanie działać, ruch idzie bezpośrednio, co może ujawnić prawdziwy adres IP. KillSwitch chroni przed tym, odcinając natychmiast połączenie internetowe, gdy zniknie dostęp do serwera VPN.

VPN ma ogromną sieć serwerów. Możesz korzystać z internetu z różnych krajów — adres IP zmienia się na kraj serwera, do którego się łączysz.

Podsumowując: VPN jest wygodniejszy, bezpieczniejszy i łatwiejszy w użyciu. Jeśli masz do niego dostęp i spełnia twoje potrzeby, korzystaj z VPN. Jeśli są problemy, Shadowsocks rozwiąże je lepiej — działa dobrze w krajach, gdzie VPN jest blokowany i obowiązują surowe ograniczenia. Dane wyglądają jak ruch HTTPS i nie wzbudzają podejrzeń. Wiele połączeń TCP pomaga osiągnąć dużą szybkość. To bardziej opłacalne rozwiązanie do prostego omijania blokad.

Shadowsocks | VPN | |

|---|---|---|

Szyfrowanie | Słabsze niż w większości VPN | Mocniejsze szyfrowanie między urządzeniem a serwerem |

Dostęp do treści | Omija cenzurę i pozwala na dostęp do zablokowanych treści | Również omija cenzurę, ale łatwiej wykrywalny |

Wydajność | Szybszy ze względu na mniej szyfrowania i krótszą trasę | Wolniejszy z powodu szyfrowania i większej odległości do serwera VPN |

Trudność konfiguracji | Trudniejszy w konfiguracji i obsłudze dla przeciętnego użytkownika | Stosunkowo łatwy w konfiguracji i użyciu |

Koszt | Niski lub darmowy | Droższy, zwłaszcza za wysoką jakość |

Zastosowanie | Do omijania zaawansowanych firewalli, np. w Chinach i dostępu do zablokowanych treści | Dla osób ceniących prywatność i dostęp do zablokowanych treści |

Proxy mobilne to prawdziwe adresy IP sieci komórkowych dostarczane przez operatorów za pomocą urządzeń z dedykowanymi kartami SIM, oferujące bardzo zaufane, dynamiczne i przypisane do lokalizacji IP, które znacznie trudniej wykryć lub zablokować.

Aspekt | Shadowsocks | Proxy mobilne |

|---|---|---|

Co to jest | Zaszyfrowany protokół proxy (oparty na SOCKS5) zaprojektowany do omijania cenzury poprzez szyfrowanie i przesyłanie ruchu przez zdalny serwer | Rzeczywiste proxy działające na prawdziwych urządzeniach mobilnych lub kartach SIM wykorzystujących sieci komórkowe (LTE/4G/5G) do routingu ruchu |

Technologia | Proxy programowe z szyfrowaniem, działające na VPS lub serwerze | Proxy sprzętowe powiązane z operatorami mobilnymi, korzystające z prawdziwych IP przydzielonych przez operatorów |

Typ adresu IP | Zwykle IP centrów danych, które mogą być łatwo oznaczone lub zablokowane | Prawdziwe adresy IP operatorów mobilnych, bardzo zaufane i dynamiczne, powiązane z konkretnymi lokalizacjami geograficznymi |

Ryzyko wykrycia | Umiarkowane — możliwe do wykrycia przez inspekcję pakietów, chyba że stosuje się zaciemnianie | Niskie — ruch wygląda jak legalne użycie sieci mobilnej, znacznie trudniejszy do zablokowania lub oznaczenia |

Wydajność | Zależy od lokalizacji serwera i sieci; zazwyczaj szybkie, ale zmienne | Zazwyczaj szybkie z stabilnym połączeniem LTE/4G/5G; adresy IP rotują naturalnie |

Zastosowanie | Omijanie cenzury, ochrona prywatności, odblokowywanie stron i usług | SEO, SMM, weryfikacja reklam, tworzenie kont, testowanie aplikacji mobilnych i każde zastosowanie wymagające bardzo zaufanych mobilnych IP |

Konfiguracja | Wymaga instalacji oprogramowania klienckiego i konfiguracji proxy | Zazwyczaj dostępne przez marketplace lub API; nie wymaga oprogramowania klienckiego, wystarczą dane do proxy |

Poziom anonimowości | Dobre szyfrowanie, ale IP może pochodzić z zakresów centrów danych | Bardzo wysoka wiarygodność i anonimowość, ponieważ IP należą do operatorów mobilnych i rotują dynamicznie |

Do omijania cenzury i szyfrowanego proxy — Shadowsocks.

Do autentycznych mobilnych IP, zaufanego dostępu opartego na lokalizacji i niskiego ryzyka wykrycia — proxy mobilne są lepsze, szczególnie do zastosowań biznesowych i automatyzacji.

Shadowsocks to niedrogie i wygodne narzędzie do omijania blokad. Może być również przydatne do ochrony połączeń. Oczywiście ma mniej funkcji niż usługa VPN, ale jest trochę szybszy. Do prostych zadań, takich jak przywracanie dostępu do zablokowanych stron, jest optymalny. Łatwy w użyciu i konfiguracji, w internecie jest wiele instrukcji.