Qu'est-ce que Shadowsocks ?

Shadowsocks est un outil gratuit pour ceux qui veulent contourner les blocages de manière simple mais impopulaire. C'est un protocole réseau avec chiffrement des données. Il aide également à protéger le trafic et les données personnelles. Il est basé sur les technologies SOCKS5, et le code source est disponible sur GitHub.

Le projet a débuté en 2012. Le développeur chinois Clowwindy a publié les premiers développements de Shadowsocks sur GitHub. Le protocole a aidé à contourner les restrictions du "Grand Pare-feu", le grand pare-feu chinois. Le projet est devenu populaire dans le monde entier après avoir été retiré de GitHub, ce qui a attiré l'attention des médias. Des journalistes ont suggéré un lien entre le retrait et l'attaque sur GitHub, qui a eu lieu quelques jours plus tard.

Clowwindy a arrêté le développement en 2015 à la demande des autorités chinoises. Depuis lors, la communauté Shadowsocks développe le projet.

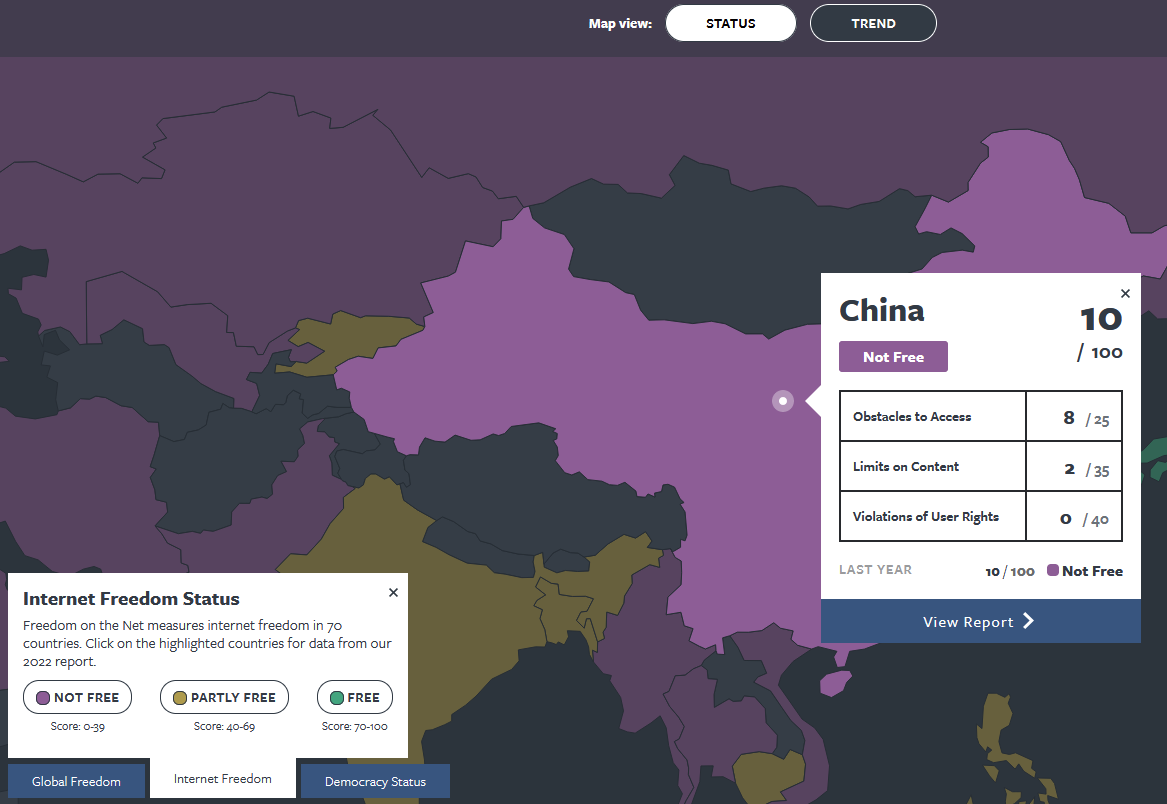

La carte du site Web de Freedom House montre dans quels pays Shadowsocks sera certainement utile.

Shadowsocks est nécessaire pour des tâches similaires à celles du VPN :

- Contournement des blocages. Les protocoles sont utilisés pour accéder aux ressources bloquées à la fois dans le pays et par les fournisseurs et opérateurs.

- Protection des données personnelles. Il est plus difficile d'accéder au trafic et aux données personnelles.

- Connexion sécurisée à partir de points non protégés, par exemple via le Wi-Fi gratuit.

Avec une connexion réseau standard, l'utilisateur se connecte directement à Internet via son fournisseur. Par exemple, s'il veut visiter un certain site Web, il se connecte d'abord au routeur du fournisseur, puis au site Web lui-même. Si l'État veut bloquer ce site Web, il demande au fournisseur de bloquer l'accès à son adresse IP.

Pour contourner cette restriction, des proxys sont utilisés. Dans ce cas, un "médiateur" - un serveur proxy - est formé entre le fournisseur et le site Web. La connexion passe toujours par le fournisseur, mais celui-ci sait seulement que la requête est envoyée au proxy. Par conséquent, la connexion au site Web est illimitée et le trafic revient à l'appareil de l'utilisateur. Mais il y a plusieurs problèmes ici, par exemple :

- Les sites et les fournisseurs peuvent détecter que vous utilisez des outils de contournement.

- La connexion n'est pas sécurisée. Cependant, vous pouvez utiliser un proxy avec chiffrement ou un VPN, qui chiffre le plus souvent le trafic.

Shadowsocks est nécessaire pour résoudre ces problèmes. Shadowsocks chiffre les charges utiles TCP/UDP via un tunnel de type SOCKS5. Pour véritablement imiter les en-têtes HTTPS ou HTTP, un plugin d'obfuscation supplémentaire (par exemple, simple-obfs, cloak) est nécessaire. Il chiffre les données et les présente comme du trafic HTML ordinaire. Le protocole est basé sur SOCKS5, notre blog contient un article à ce sujet. Il aide à protéger la connexion via l'algorithme AEAD.

AEAD utilise le même principe que le tunnellisation SSH, mais dans le cas d'AEAD, les données chiffrées incluent également des informations sur la source et le destinataire. Cela complique la vie des pirates. Même s'ils interceptent un message, ils ne peuvent pas altérer la transmission des données.

Shadowsocks est-il sûr ?

Shadowsocks est sûr pour le contournement de la censure de base et généralement plus rapide/léger qu'un VPN. Cependant, il ne remplace pas un VPN entièrement audité lorsque vous avez besoin d'une anonymisation garantie, d'une résistance anti-DPI ou d'une sécurité de niveau entreprise. Shadowsocks est généralement considéré comme sûr pour le contournement de la censure, mais il présente des limitations importantes en matière de sécurité renforcée et de résistance à la détection.

En général, les modes AEAD ("Authenticated Encryption with Associated Data") tels que AES-GCM et ChaCha20-Poly1305 sont des normes industrielles et sont généralement considérés comme très sécurisés. Il n'y a pas de large consensus selon lequel l'AEAD elle-même serait "pas si sûre". Mais selon les discussions sur Stack Exchange, les chiffrements AEAD sont considérés comme pas si sûrs. Quoi qu'il en soit, ils sont suffisants pour une connexion fiable et une protection des données.

Méthode de chiffrement Shadowsocks

Shadowsocks utilise l'Authentification Chiffrée avec Données Associées (AEAD) comme méthode de chiffrement principale, ce qui assure la confidentialité, l'intégrité et l'authenticité en une seule opération. Les chiffrements AEAD les plus courants pris en charge sont :

ChaCha20-Poly1305

AES-128-GCM

AES-256-GCM

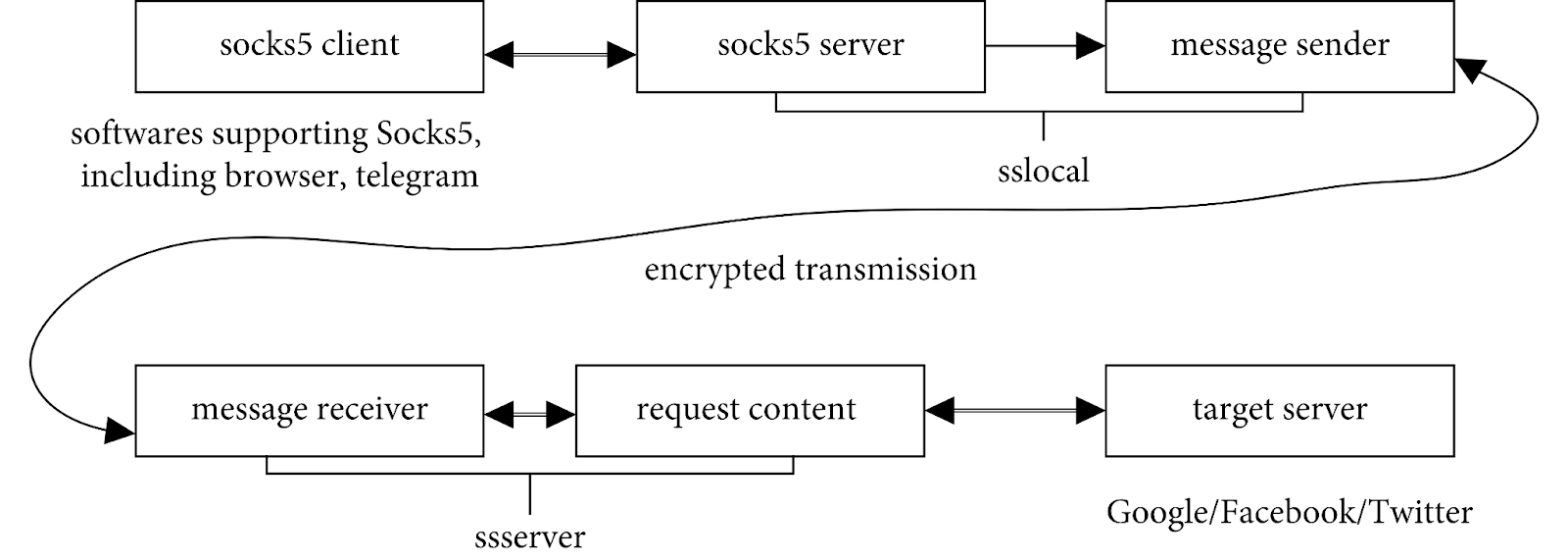

Le principe de fonctionnement de Shadowsocks : pour les programmes SS, il est organisé comme un SOCKS5 ordinaire, mais avec l'adresse IP 127.0.0.1. Cette IP est appelée Localhost, et la connexion est établie localement. Autrement dit, toute application, comme un navigateur, se connecte au même appareil sur lequel elle s'exécute. Ensuite, une connexion est établie entre le composant Shadowsocks local et le serveur ; dans ce bundle, le trafic est déjà chiffré.

Vous pouvez en savoir plus sur la vidéo concernant le contournement du Grand Pare-feu chinois.

Vous pouvez connecter d'autres applications à Shadowsocks, et le proxy ne fonctionnera que pour les applications sélectionnées. Si l'une d'entre elles ne prend pas en charge un proxy, vous pouvez utiliser, par exemple, Proxifier.

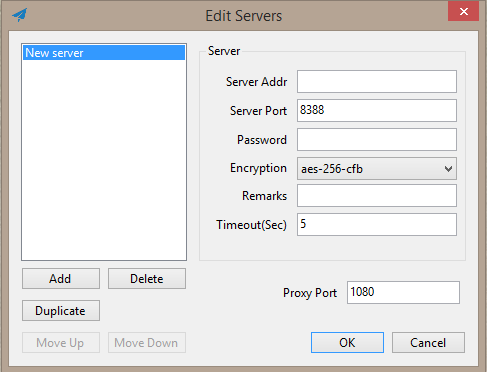

Pour installer et configurer Shadowsocks, il est nécessaire de comprendre un minimum les connexions. Ce qu'il vous faut pour commencer :

- Achetez et configurez un serveur VPS dans un pays où le contenu souhaité n'est pas bloqué, ou utilisez un serveur proxy prêt à l'emploi, que l'on peut trouver sur des sites proposant des proxys Shadowsocks.

- Client-serveur. Il existe une application mobile sur Google Play, le programme pour PC peut être téléchargé pour Windows et Linux.

Ensuite, il suffit d'installer et de lancer le client, puis de configurer la connexion au serveur : ajoutez l'adresse IP du serveur, le port, le mot de passe et la méthode de chiffrement.

Shadowsocks offre trois modes de connexion.

- Le mode de connexion directe ne redirige pas votre trafic via un serveur proxy. Les paramètres préconfigurés pour certaines applications fonctionnent dans ce mode.

- Mode PAC : le trafic passera par un serveur proxy lors de l'accès à des sites Web bloqués.

- En mode global, tout le trafic est redirigé via un serveur proxy.

Shadowsocks peut simuler une connexion HTTPS à un serveur distant. C'est nécessaire pour le masquage du trafic. Dans ce cas, le fournisseur ne comprendra pas ce que l'utilisateur regarde et quels blocages sont contournés. Cette astuce est possible après l'installation du plugin d'obfuscation de trafic simple-obfs sur le serveur.

L'obfuscation est le masquage et l'embrouillement du trafic. Grâce à elle, vous pouvez le protéger de la détection : le fournisseur ne pourra pas savoir que vous utilisez Shadowsocks. Habituellement, cela est réalisé en chiffrant le code, en renommant les variables en non-sens, en ajoutant du code inutile, ou simplement en utilisant des solutions comme Cloak, Stunnel, OpenVPN Scramble, et d'autres.

Les Chinois parviennent à suivre le fonctionnement de Shadowsocks par l'analyse passive du trafic et le "sondage" actif, puis à bloquer les connexions, malgré l'obfuscation. Premièrement, le pare-feu recherche d'éventuelles connexions Shadowsocks ; et dans la deuxième étape, il se connecte aux serveurs participant à ces connexions, à partir de ses propres adresses IP, comme s'il s'agissait d'un client Shadowsocks, et observe les réponses du serveur.

Vous pouvez lire les détails et les mécanismes de résolution du problème sur GitHub, mais en tout cas, Shadowsocks fonctionne toujours mieux que le VPN.

Avantages

1) Masquage sélectif du trafic. Vous pouvez spécifier quel trafic envoyer via le fournisseur et quel trafic via Shadowsocks. Cela aidera à contourner les blocages et à maintenir l'accès à certains services simultanément.

Exemple : fonctionnement simultané de sites comme Instagram et de services en ligne d'État. Le premier peut être inaccessible dans votre pays, tandis que le second ne fonctionne qu'avec des adresses IP locales. Si vous utilisez un VPN, vous pouvez naviguer sur Instagram, mais vous ne pourrez pas accéder aux services locaux. Cependant, certains VPN prennent en charge le tunneling séparé. Avec Shadowsocks, vous pouvez résoudre ce problème : vous pouvez masquer le trafic Instagram et utiliser d'autres services en parallèle.

2) Protection contre le DPI. Le DPI est une technologie d'inspection du trafic pour surveiller le travail avec des applications spécifiques. Shadowsocks est difficile à détecter et à bloquer car il imite une connexion HTTPS ordinaire. Par conséquent, le fournisseur ne peut pas détecter un comportement utilisateur "non standard". Néanmoins, Shadowsocks est vulnérable aux sondages actifs et à la détection par analyse de motifs. Contrairement aux transports enfichables plus avancés (par exemple, Obfs4), il peut être – et a été – identifié et bloqué par des pare-feu sophistiqués.

3) Fiabilité. Shadowsocks ne disparaît pas même en cas de défaillance de la connexion, si la connexion n'est configurée que via lui. En cas de perte de connexion au serveur VPN, le trafic ira directement, et le fournisseur verra toutes les informations. KillSwitch résout partiellement ce problème : le bouton d'urgence déconnecte d'Internet. Mais parfois, cela ne fonctionne pas ou il n'y a pas une telle fonction.

4) Bonne bande passante. Lorsqu'il est correctement configuré, Shadowsocks fonctionne plus rapidement que les autres méthodes de chiffrement, telles que le tunnel SSH et le VPN. La perte de vitesse approximative n'est pas supérieure à 3-5 %.

5) Universalité. Il existe des programmes clients pour tous les systèmes d'exploitation : Windows, MacOS, Linux (différentes distributions), Android et iOS.

6) Réduction de la charge computationnelle pendant le chiffrement. Du point de vue du client, cela économise la batterie (pertinent pour les appareils mobiles), et du point de vue du serveur, cela économise sur l'hébergement VPS/VDS pour Shadowsocks.

7) Économies de coûts. Le serveur VPS le moins cher convient à Shadowsocks. Idéalement, si le fournisseur d'hébergement offre un trafic illimité en utilisant VPS/VDS. C'est beaucoup plus rentable qu'un service VPN payant. Vous pouvez également utiliser les proxys d'autres personnes, mais les options de WannaFlix, 12VPN sont beaucoup plus chères que votre propre serveur, environ 10 $ par mois.

À titre de comparaison : vous pouvez louer un VPS avec 5 Go de mémoire, 0,5 Go de RAM et un trafic illimité pour 0,87 $. C'est suffisant pour Shadowsocks. Les services VPN les moins chers coûtent généralement environ 2 $ par mois, ce qui est deux fois plus cher, et vous devez payer un abonnement de 2-3 ans à l'avance. Les VPN gratuits ne sont pas pris en compte - ils transfèrent des données, limitent la vitesse et le trafic.

Inconvénients

1) Complexité d'utilisation. Vous devez comprendre comment fonctionnent les PC et les connexions, mais la configuration tient en 5 lignes. Le VPN est beaucoup plus simple.

2) Risque de réduction de la vitesse de connexion. Selon les obfuscateurs utilisés, il y a une chance que Shadowsocks réduise considérablement la vitesse d'Internet.

3) Utilisabilité limitée. Shadowsocks peut être essayé pour changer la région de Netflix, mais un tel schéma ne fonctionnera pas longtemps : le service surveille différents systèmes de contournement. Ce n'est pas non plus une solution judicieuse pour les fichiers torrent : si vous louez un serveur, il est facile de trouver votre nom et votre carte et de vous accuser ensuite de violation du droit d'auteur.

4) Disponibilité limitée. Malgré la popularité de Shadowsocks, il est difficile d'acheter ou de se connecter à des serveurs VPS fiables dans certaines régions.

5) Pas d'audit officiel. De nombreux spécialistes ont étudié le code source ouvert de Shadowsocks. Mais il n'a pas fait l'objet d'un audit officiel comme OpenVPN, par exemple. Un audit officiel aurait pu être mené par l'OSTIF (Open Source Technology Improvement Fund), qui a été créé précisément pour améliorer la protection de projets similaires. En même temps, le code de Shadowsocks est assez simple, ce qui crée un risque de distribution de faux packages logiciels.

Shadowsocks vs Wireguard

Qu'est-ce que Wireguard ?

WireGuard est un outil VPN (réseau privé virtuel) moderne qui aide à sécuriser votre connexion Internet. Imaginez-le comme un tunnel privé entre votre appareil (comme un ordinateur portable ou un téléphone) et Internet. Tout ce que vous envoyez ou recevez transite par ce tunnel, de sorte que les pirates ou les fouineurs sur le Wi-Fi public ne peuvent pas voir ce que vous faites. Il est conçu pour être :

Rapide : Ralentissement minimal par rapport aux VPN traditionnels.

Simple : Il suffit d'installer, d'ajouter un "serveur" ou un "pair", et d'activer un interrupteur pour se connecter.

Sécurisé : Utilise un chiffrement à jour pour protéger vos données.

Vous pourriez utiliser WireGuard lorsque vous êtes sur un Wi-Fi public, que vous voulez donner l'impression de naviguer depuis un autre pays, ou que vous souhaitez simplement garder votre activité en ligne privée.

Suite cryptographique Wireguard

- Échange de clés : Curve25519

- Chiffrement et authentification : ChaCha20-Poly1305 AEAD

- Hachage : BLAKE2s pour l'intégrité des données et HMAC

Architecture Wireguard

- Un seul port UDP par interface, minimisant la surface d'attaque et facilitant la traversée du pare-feu.

- Poignée de main sans état utilisant des clés éphémères : les pairs dérivent de nouvelles clés de session toutes les 120 secondes (par défaut) sans maintenir l'état de la connexion.

La différence entre Shadowsocks et Wireguard

Shadowsocks est idéal si vous avez besoin d'une solution rapide, par application, pour contourner la censure (par exemple, débloquer un site Web ou un service de streaming) sans toucher les paramètres VPN de votre système. WireGuard est préférable pour une protection complète de l'appareil, des tunnels sécurisés site-à-site, ou lorsque vous avez besoin d'un VPN robuste et audité avec une latence minimale et de solides garanties cryptographiques sur l'ensemble de votre pile réseau.

Caractéristique | Shadowsocks | WireGuard |

|---|

Type | Proxy chiffré de type SOCKS5 | Tunnel VPN de couche 3 |

Cas d'utilisation principal | Contournement de la censure et proxy par application | VPN site à site ou pour l'ensemble de l'appareil |

Couche de protocole | Couche application | Couche réseau (IP) |

Chiffrement | Chiffrements AEAD (par exemple ChaCha20-Poly1305, AES-GCM) | Framework de protocole Noise (ChaCha20-Poly1305, Curve25519, BLAKE2s) |

Authentification | Clé partagée ; pas d'échange de clés intégré | Cryptographie à clé publique avec échange de clés intégré |

Performances | Léger, espace utilisateur ; surcharge modeste | Extrêmement rapide, implémentation noyau (ou optimisée) |

Résistance à la détection | Peut être identifié par DPI sauf si obscurci | Port/protocole UDP statique ; peut être bloqué mais plus difficile à identifier par DPI qu'un VPN générique |

Configuration et déploiement | Simple : installer le client, pointer vers le serveur proxy | Nécessite un module noyau ou un client pris en charge, des permissions root et une configuration de routage |

Portée du routage | Par application (navigateur, application spécifique) | Pile réseau entière (tout le trafic) |

Split Tunneling | Natif : seules les applications configurées passent par le proxy | Nécessite des règles de routage explicites ; plages IP entières ou définies |

Gestion DNS | Utilise le résolveur DNS du client | Paramètres DNS configurables par interface |

Shadowsocks vs OpenVPN

Qu'est-ce que OpenVPN ?

OpenVPN est une technologie VPN (réseau privé virtuel) populaire et fiable qui crée une connexion sécurisée et chiffrée (souvent appelée "tunnel") entre votre appareil et un autre réseau via Internet. Ce tunnel protège vos données des écoutes, vous permet de naviguer en privé et peut donner l'impression que vous accédez à Internet depuis un emplacement différent. OpenVPN est un protocole et un logiciel VPN open source qui implémente des connexions sécurisées point à point ou site à site en utilisant SSL/TLS pour l'échange de clés.

Les gens utilisent OpenVPN pour :

Protéger leur vie privée sur le Wi-Fi public

Accéder à du contenu soumis à des restrictions régionales

Se connecter en toute sécurité à leur réseau de travail à distance

Chiffrement OpenVPN : Prend en charge des algorithmes cryptographiques robustes comme AES (Advanced Encryption Standard) pour la confidentialité des données.

Authentification OpenVPN : Utilise des certificats X.509 pour l'authentification mutuelle, ainsi que des noms d'utilisateur/mots de passe optionnels et des clés pré-partagées.

Protocoles de transport OpenVPN : Fonctionne sur UDP ou TCP, permettant une flexibilité pour différents environnements réseau et le contournement des pare-feu.

Tunneling OpenVPN : Fonctionne au niveau de la couche réseau (couche 3), créant une interface réseau virtuelle (TUN) ou pontant des trames Ethernet (TAP).

La différence entre Shadowsocks et OpenVPN

Shadowsocks est excellent pour le contournement de la censure léger et spécifique aux applications avec une latence minimale, en particulier dans les environnements restrictifs. OpenVPN est une solution VPN robuste et bien auditée pour le tunnelage complet de l'appareil ou du réseau, offrant une sécurité renforcée et des cas d'utilisation plus larges, mais avec une complexité de configuration et une utilisation des ressources plus élevées.

| Shadowsocks

| VPN

|

|---|

Type | Proxy SOCKS5 chiffré | Protocole VPN complet |

Utilisation principale | Contournement de la censure, proxy léger | Accès distant sécurisé, VPN site à site |

Couche de protocole | Proxy de couche application | Tunnel VPN de couche réseau (Couche 3) |

Chiffrement | Chiffrements AEAD (ChaCha20-Poly1305, AES-GCM) | SSL/TLS avec chiffrements configurables (AES, ChaCha) |

Authentification | Clé pré-partagée | Certificats, nom d'utilisateur/mot de passe ou clés pré-partagées |

Obfuscation du trafic | Limitée par défaut ; peut utiliser des plugins pour l'obfuscation | Peut utiliser l'obfuscation SSL, plus des plugins comme Obfsproxy |

Résistance à la détection | Modérée ; vulnérable à l'inspection approfondie des paquets sauf si obscurcie | Plus forte par défaut ; plus difficile à bloquer ou à détecter |

Performances | Léger, faible latence | Surcharge plus élevée, mais stable et sécurisé |

Facilité de configuration | Configuration simple pour les clients proxy | Plus complexe ; nécessite la gestion des certificats et la configuration du routage |

Portée du routage | Proxy par application | Trafic de l'appareil entier ou du réseau |

Cas d'utilisation | Contournement rapide de la censure, proxy d'application individuelle | VPN d'entreprise, accès distant sécurisé, confidentialité |

Shadowsocks vs ShadowsocksR

Qu'est-ce que ShadowsocksR (SSR)

Actuellement, Shadowsocks dispose d'une communauté et de son propre site web. Par conséquent, les passionnés peuvent créer leurs propres solutions basées sur celui-ci. Par exemple, après la fermeture de Shadowsocks en 2015, un autre développeur, breakwa11, a affirmé que SS était facile à détecter. Il a créé ShadowsocksR basé sur Shadowsocks avec la prise en charge de l'obfuscation du trafic. Ainsi, ShadowsocksR est une branche du protocole original, écrite en Python, avec l'obfuscation du trafic et la résistance à la détection.

Mais plus souvent, les utilisateurs recommandent d'utiliser la version actuelle de Shadowsocks-Rust basée sur Rust.

Points clés à retenir sur ShadowsocksR :

Obfuscation améliorée : SSR ajoute des méthodes avancées d'obfuscation du trafic pour déguiser le trafic proxy, rendant plus difficile pour les systèmes d'inspection approfondie des paquets (DPI) – comme le Grand Pare-feu chinois – de détecter et de bloquer la connexion.

Plusieurs protocoles et options d'obfuscation : Contrairement à Shadowsocks, qui utilise un proxy SOCKS5 relativement simple avec chiffrement, SSR prend en charge divers plugins de protocole et d'obfuscation qui peuvent modifier les en-têtes de paquets, randomiser les modèles de trafic et échapper aux techniques de filtrage courantes.

Rétrocompatibilité : SSR est principalement compatible avec les clients Shadowsocks mais nécessite ses propres clients ou des logiciels compatibles pour une fonctionnalité complète.

Non officiellement maintenu : SSR est un projet communautaire avec plusieurs versions maintenues indépendamment ; il ne fait pas partie du référentiel officiel de Shadowsocks.

Controversé : Certains défenseurs de la vie privée remettent en question la sécurité et le statut de maintenance de SSR, recommandant Shadowsocks officiel ou des outils plus modernes comme V2Ray pour des solutions de proxy plus robustes et auditées.

En résumé, ShadowsocksR a été développé pour rendre le trafic Shadowsocks plus difficile à détecter et à bloquer, mais il est moins largement utilisé ou officiellement pris en charge que le Shadowsocks original aujourd'hui.

Shadowsocks vs SOCKS5

Shadowsocks fonctionne sur le protocole SOCKS5. En termes simples, c'est comme votre application préférée fonctionnant sur iOS. Shadowsocks ajoute plus de sécurité à SOCKS5.

Voici la différence entre Shadowsocks et SOCKS5 :

Aspect | Proxy SOCKS5 | Shadowsocks |

|---|

Définition | Un protocole proxy à usage général qui route les paquets réseau entre le client et le serveur au niveau TCP. | Un protocole proxy chiffré basé sur SOCKS5 qui ajoute un chiffrement fort et une obfuscation. |

Chiffrement | Aucun par défaut ; transfert TCP simple | Utilise le chiffrement AEAD (par exemple, ChaCha20-Poly1305), sécurisant les données en transit. |

Objectif | Proxy simple pour contourner les blocages IP ou router le trafic | Conçu pour le contournement de la censure en tenant compte de la confidentialité et de la sécurité. |

Risque de détection | Élevé — le trafic n'est pas chiffré et facile à détecter | Faible — chiffre le trafic et peut échapper à l'inspection approfondie des paquets (DPI) avec des plugins d'obfuscation. |

Complexité de configuration | Simple ; pris en charge par de nombreux clients | Nécessite des clients Shadowsocks spéciaux ou un logiciel compatible. |

Cas d'utilisation | Proxy de base, accès aux IP bloquées | Contournement sécurisé de la censure Internet et protection de la confidentialité des données. |

Shadowsocks vs UDP sur TCP

Qu'est-ce que l'UDP sur TCP ?

L'UDP sur TCP fait référence au tunnellisation du trafic UDP (qui est sans connexion et utilisé pour des choses comme les jeux, la VoIP, le DNS) à l'intérieur de connexions TCP (qui sont orientées connexion et fiables). Cela est parfois fait par les VPN ou les proxys qui ne prennent en charge que le TCP pour transporter les paquets UDP. Cela entraîne une latence, une gigue et une perte de performance supplémentaires car la retransmission et l'ordonnancement de TCP ne s'accordent pas bien avec la conception à faible latence d'UDP. Mais cela aide parfois, car certains réseaux ou pare-feu bloquent le trafic UDP ou n'autorisent que le TCP.

Principales différences entre l'UDP sur TCP et Shadowsocks

Caractéristique | UDP sur TCP | Shadowsocks |

|---|

Type de trafic | Paquets UDP encapsulés dans des flux TCP | Support natif pour le trafic TCP et UDP |

Performances | Peut entraîner une latence, des délais de paquets et une gigue dus à la retransmission TCP | Optimisé pour une latence minimale avec un support UDP natif |

Cas d'utilisation | Utilisé lorsque l'UDP est bloqué ou non pris en charge | Conçu pour le contournement de la censure et le proxy sécurisé |

Résistance à la détection | Dépend du tunnel TCP sous-jacent ; généralement détectable | Chiffré et obscurci, plus difficile à détecter |

Complexité du protocole | Méthode de tunnellisation simple | Protocole proxy chiffré complet avec poignée de main et chiffrement |

VPN vs Shadowsocks

Le VPN et Shadowsocks sont des outils différents. Le premier est un réseau privé virtuel, dont nous avons parlé dans notre blog, et le second est un protocole proxy. Techniquement, ils :

- Chiffrent le trafic

- Aident à contourner les blocages

Mais Shadowsocks suppose un chiffrement plus simple et ne permet pas d'atteindre l'anonymat sur Internet. Le projet a été initialement développé non pas tant pour la sécurité que pour contourner le pare-feu chinois. Cependant, ce problème a été partiellement résolu dans ShadowsocksR, dont nous parlerons à la fin de l'article. Les VPN utilisent généralement un algorithme AES-256 complexe.

Les services VPN ont souvent de nombreuses fonctionnalités supplémentaires. Par exemple, KillSwitch. Un VPN est un "tunnel", donc s'il cesse de fonctionner, le trafic passera directement. Dans ce cas, il est facile de compromettre l'adresse IP réelle. KillSwitch protège contre cela : il coupe instantanément la connexion Internet si l'accès au serveur VPN est perdu.

Enfin, les VPN disposent d'un vaste réseau de serveurs. Vous pouvez accéder à Internet depuis différents pays - chaque fois, l'adresse IP change pour celle du pays du serveur sélectionné.

Conclusion : le VPN est plus pratique, plus sûr et plus facile. Si vous y avez accès et qu'il répond à vos besoins, utilisez-le. S'il y a des difficultés, Shadowsocks devrait résoudre le problème : il fonctionne beaucoup mieux dans les pays où les VPN sont bloqués et les restrictions sont difficiles à contourner. Avec lui, les données ressemblent à du trafic HTTPS et ne suscitent pas de soupçons. L'utilisation de plusieurs connexions TCP aide à atteindre une vitesse élevée. Il est plus rentable pour le simple contournement des blocages.

Principales différences entre Shadowsocks et VPN

| Shadowsocks

| VPN

|

|---|

Chiffrement | Chiffrement plus faible comparé à la plupart des VPN | Chiffrement plus fiable uniquement entre votre appareil et le serveur |

Accès au contenu | Contourne la censure internet et donne accès au contenu bloqué | Contourne aussi la censure, mais plus facile à détecter |

Performances | Plus rapide grâce à moins de chiffrement et un chemin plus court vers le point de destination | Plus lent en raison du chiffrement et de la distance supplémentaire jusqu'au serveur VPN |

Complexité de configuration | Plus difficile à configurer et à utiliser pour les utilisateurs ordinaires | Relativement facile à configurer et à utiliser |

Coût | Faible coût ou même options gratuites | Plus cher, surtout pour un service de qualité |

Cas d'utilisation | Pour contourner les pare-feu complexes, comme en Chine, et accéder au contenu bloqué | Pour ceux qui se soucient à la fois de la confidentialité et de l'accès au contenu bloqué |

Shadowsocks vs Proxys mobiles

Qu'est-ce que les Proxys Mobiles ?

Les proxys mobiles sont de véritables IPs de réseaux mobiles fournis par des opérateurs cellulaires via des appareils dédiés équipés de SIM, offrant des adresses IP hautement fiables, dynamiques et spécifiques à une localisation, beaucoup plus difficiles à détecter ou à bloquer.

Tableau comparatif entre les Proxys Mobiles et Shadowsocks

Aspect | Shadowsocks | Proxys Mobiles |

|---|

Ce que c'est | Un protocole proxy chiffré (basé sur SOCKS5) conçu pour contourner la censure en chiffrant et en acheminant le trafic via un serveur distant | De véritables proxys fonctionnant sur de vrais appareils mobiles ou cartes SIM qui utilisent les réseaux cellulaires (LTE/4G/5G) pour acheminer le trafic |

Technologie | Proxy logiciel avec chiffrement, s'exécute sur un VPS ou un serveur | Proxy matériel lié aux opérateurs mobiles, utilise de vraies adresses IP mobiles attribuées par les opérateurs cellulaires |

Type d'adresse IP | Généralement des IPs de centre de données, qui peuvent être facilement signalées ou bloquées | Véritables IPs d'opérateur mobile, très fiables et dynamiques, liées à des emplacements géographiques spécifiques |

Risque de détection | Modéré — peut être détecté par l'inspection approfondie des paquets sauf si l'obfuscation est appliquée | Faible — le trafic apparaît comme une utilisation légitime du réseau mobile, beaucoup plus difficile à bloquer ou à signaler |

Performances | Dépend de l'emplacement du serveur et du réseau ; généralement rapide mais variable | Généralement rapide avec des connexions LTE/4G/5G stables ; les IPs tournent naturellement |

Cas d'utilisation | Contournement de la censure, protection de la confidentialité, déblocage de sites et services | SEO, SMM, vérification des publicités, création de comptes, tests d'applications mobiles et toute utilisation nécessitant des IPs mobiles hautement fiables |

Configuration | Nécessite l'installation du logiciel client et la configuration des paramètres du proxy | Généralement accessible via une place de marché ou une API ; aucun logiciel client n'est nécessaire, juste les identifiants du proxy |

Niveau d'anonymat | Bon chiffrement mais l'IP peut provenir de plages de centres de données | Très grande confiance et anonymat car les IPs appartiennent aux opérateurs mobiles et tournent dynamiquement |

Que devrais-je utiliser : Shadowsocks ou les Proxys Mobiles ?

Pour le contournement de la censure et le proxying chiffré — Shadowsocks

Pour des IP mobiles authentiques, un accès fiable basé sur la localisation et un faible risque de détection, les proxys mobiles sont supérieurs, en particulier pour les cas d'utilisation professionnels et d'automatisation.

Conclusion

Shadowsocks est un outil abordable et pratique pour contourner les blocages. Il peut également être utile pour protéger les connexions. Bien sûr, il inclut moins de fonctionnalités qu'un service VPN, mais il est légèrement plus rapide. Cependant, pour résoudre des tâches simples, telles que la restauration de l'accès à des sites bloqués, il est optimal. Il est facile à utiliser et à configurer : il existe de nombreuses instructions sur la façon de le faire sur Internet.

Deutsch

English

Español

Bahasa Indonesia

Polski

Português

Русский

Українська

简体中文